即可将网页分享至朋友圈

近日,计算机(网安)学院网络空间安全研究院研究生先后在计算机安全顶级期刊TIFS等发表一系列高水平研究成果。

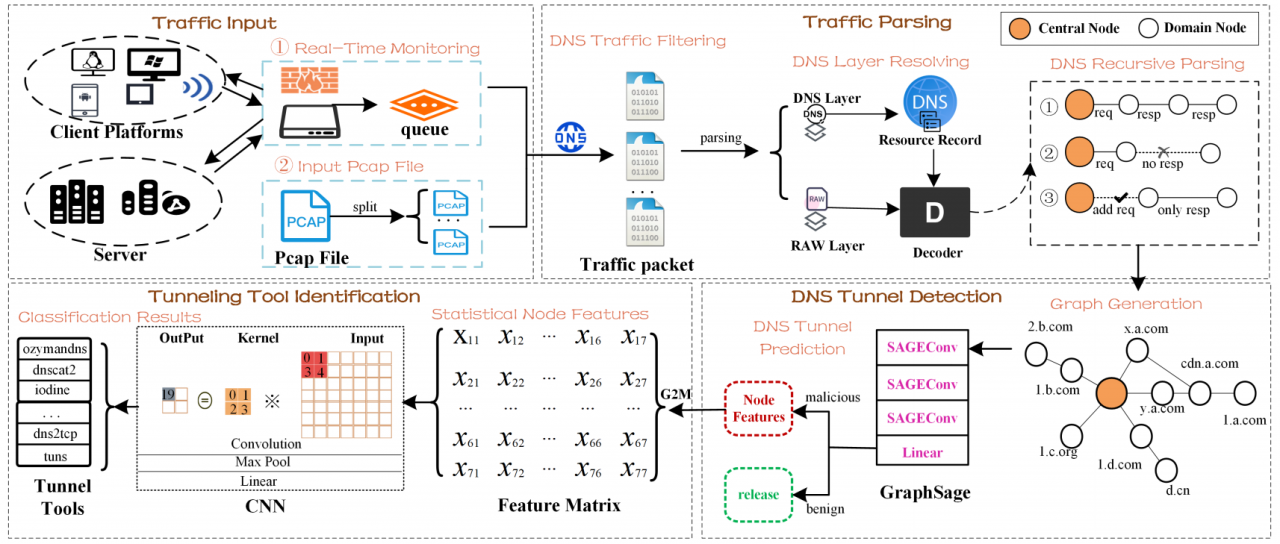

论文《GraphTunnel: Robust DNS Tunnel Detection Based on DNS Recursive Resolution Graph》(https://ieeexplore.ieee.org/document/10636232)被网络与信息安全领域CCF A类学术期刊《IEEE Transactions on Information Forensics & Security》(TIFS)录用并发表。该论文第一作者为硕士研究生高光源,牛伟纳副教授为通讯作者,电子科技大学为第一单位。

DNS隧道因其通用性、隐蔽性等特点,成为攻击者实施C&C攻击的首选手段,对终端设备的安全威胁极大。因此,高效、准确地检测DNS隧道对减少企业和个人的经济损失和隐私风险具有重要意义。尽管DNS隧道智能检测研究取得了显著进展,但现有基于模型的方法主要集中于域名或数据包载荷的表层特征,导致在处理未知DNS隧道攻击和通配符DNS流量时检测准确率较低,也无法准确识别DNS隧道工具,使得分析人员难以快速捕获与分析恶意软件样本。

该论文提出了一种基于图神经网络的DNS隧道检测与隧道工具识别框架GraphTunnel。该框架深入研究DNS解析之间的关联性,构建表示DNS递归解析过程的路径,以中心节点作为网关,将这些路径连接起来并转化为图结构。同时,利用GraphSage聚合图中节点及其边的特征,实现DNS隧道的有效检测。此外,GraphTunnel利用G2M算法捕获图中节点的统计特征并将其映射为灰度图像,然后通过CNN对其进行处理,实现DNS隧道工具的多类识别。实验结果表明,在非通配符DNS场景下,GraphTunnel对已知和未知的DNS隧道的检测准确率均能达到100%。即使在通配符DNS导致的高误报环境中,GraphTunnel也能保持99.78%的F1-Score。

此外,GraphTunnel识别DNS隧道工具的准确率超过98.57%,有助于应急响应人员及时发现并应对恶意DNS隧道。

图1 GraphTunnel的工作流程

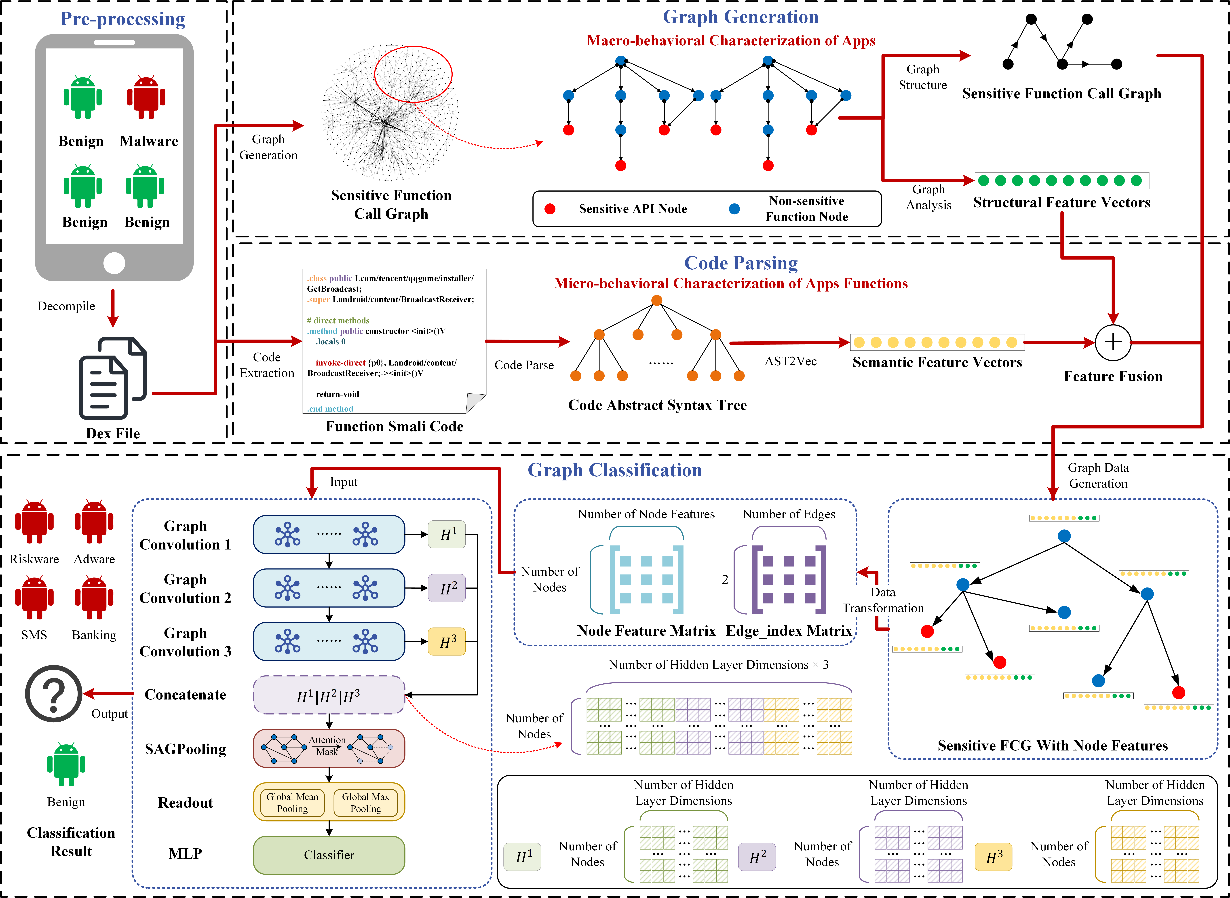

论文《Sensitive Behavioral Chain-focused Android Malware Detection Fused with AST Semantics》被网络与信息安全领域CCF A类学术期刊《IEEE Transactions on Information Forensics & Security》(TIFS)录用。该论文第一作者为博士研究生巩嘉诚,牛伟纳副教授为通讯作者,电子科技大学为第一单位。

Android恶意软件的泛滥对移动设备构成了巨大的安全威胁。因此,实现高效准确的恶意软件检测和恶意软件家族识别对于保护用户的个人财产和隐私至关重要。基于图的方法在智能Android恶意软件检测方法领域表现出色。这归因于图的强大表示能力和丰富的语义信息。函数调用图(FCG)是智能Android恶意软件检测中使用最广泛的图。然而,现有的基于FCG的恶意软件检测方法面临着挑战,例如对大型图进行建模需要巨大的计算和存储成本。此外,对代码语义的忽视也使它们容易受到结构化攻击。

该论文提出了一种Android恶意软件智能化检测方法AndroAnalyzer,它在关注敏感行为链的同时嵌入抽象语法树(AST)代码语义。它利用FCG来表示应用程序的宏观行为,并使用结构化代码语义来表示函数的微观行为。此外,该论文提出了敏感函数调用图(SFCG)生成算法来将分析范围缩小到敏感函数调用,并提出了AST向量化算法(AST2Vec)来捕获结构化代码语义。实验结果表明,提出的SFCG生成算法在确保稳健检测性能的同时显著减少了图的大小。AndroAnalyzer在二分类和多分类任务中的表现优于基线方法,F1得分分别达到99.21和98.45%。此外,AndroAnalyzer(使用2010-2018年的样本训练)在检测2019-2022年的样本时表现出良好的泛化能力。

图2 AndroAnalyzer的工作流程

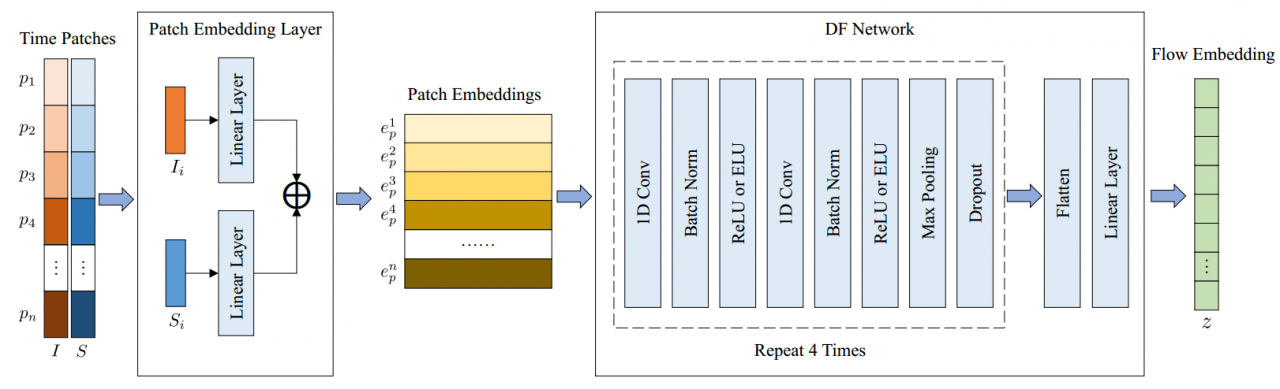

论文《FlowCoPCL: Enhanced Flow Correlation Attacks on Tor using Patching and Contrastive Learning》被中国科学院SCI 1区学术期刊《Tsinghua Science and Technology》(TST)接收。该论文第一作者为博士研究生黄世平,牛伟纳副教授为通讯作者,电子科技大学为第一单位。

流关联技术是针对Tor网络进行去匿名化攻击的核心手段。在近期研究中通常将流量视为由数据包组成的时间序列,并利用卷积神经网络(CNN)来提取流嵌入特征,以此来增强流关联攻击的成功率。然而,与传统时间序列中数据点固定的时间间隔不同,流量数据包之间的时间间隔是不相等的,这导致提取出的流嵌入特征在时间维度上缺乏一致性,进而影响了流关联攻击的效果。

该论文提出了一种创新的流关联攻击方法FlowCoPCL,它结合了patching机制和对比学习来克服上述挑战。具体来说,FlowCoPCL首先采用基于时间的patching机制,将数据包序列分割成具有相同持续时间的patch。这些patch被用作CNN模型的输入,确保了流嵌入特征在时间上的一致性。然后FlowCoPCL采用对比学习框架SimCLR来训练特征嵌入网络,使得关联流量的嵌入特征尽可能相似。实验结果表明,FlowCoPCL明显优于现有的流关联攻击,在10−5 FPR下实现超过99%的TPR。此外,FlowCoPCL还表现出对网站指纹识别防御的稳健性。

图3 Patch-based Feature Embedding Network的架构

团队介绍:

电子科技大学网络空间安全研究院是我校三大科研先行示范点之一,由张小松教授担任院长。研究院以“面向世界科技前沿,服务国家重大战略”为发展宗旨,近年来在TIFS、NDSS、CCS等安全领域顶级期刊或会议上发表了100余篇学术论文,获国际、国内授权技术发明专利60多项。同时,研究院开拓了我国在主动网络安全技术的体系化研究与创新实践,提出以“智感(Threat Sensing Actively)、透析(Behavior Analyzing Deeply)、活现(Route Restore by Portraying)为核心要素的智能化主动网络安全范式SAP,研制出的系列平台装备在应用中取得重大社会效益和突出经济效益,获高校牵头在网络安全领域第一个国家科技成果(2012国家科技进步二等奖)、第一个国家科技进步一等奖(2019年),多项省部科技进步/技术发明一等/二等成果奖励。

期刊介绍:

IEEE Transactions on Information Forensics & Security又称TIFS,其被中国计算机学会(CCF)认定为网络与信息安全领域A类期刊。该期刊收录领域涵盖了与信息取证、信息安全、生物识别、监控和系统应用相关的科学、技术和应用,在业界具有广泛而深远的影响。Tsinghua Science and Technology(TST)是由清华大学主办的国际学术期刊,是中国科学院SCI 1区学术期刊,旨在展示计算机科学、电子工程和其他IT领域的最新科学成就,在业界具有较高影响力。

编辑:刘瑶 / 审核:李果 / 发布:陈伟