即可将网页分享至朋友圈

【编前语】学校新闻中心推出“美丽成电”主题宣传报道,以全面展示成电及成电人的奋斗之美、创新之美、师德之美、奉献之美、和谐之美,进一步激发广大成电人热爱成电、建设成电、奉献成电的内生动力。

身处现代社会,往往离不开导航系统。旅行出门找不着路,高德、百度、谷歌地图立刻打开;开车到郊区春游,汽车导航也总要参考一下;偶尔打车或者骑单车,你也得依赖滴滴、OfO、摩拜等共享软件。

然而这个日常生活中使用频率如此之高的GPS,却被三个成电人及他们在美国弗吉尼亚理工大学和微软研究院的团队成员一起“黑”掉了。

日前,在网络安全界顶级国际会议USENIX Security2018上,来自电子科技大学、弗吉尼亚理工大学以及微软研究院的研究团队发表了题为“All Your GPS Are Belong To Us: Towards Stealthy Manipulation of Road Navigation Systems”(你的GPS都归我:迈向道路导航系统的隐蔽劫持)的论文。

我校英才学院2013届毕业生曾科雄为论文第一作者,英才学院2015级本科生刘诗楠为第二作者,该团队杨亚玲教授(我校1999届毕业生)为论文的通讯作者。他们这一研究成果还被美国福布斯网站报道!

先来认识一下这三位成电人。

刘诗楠:全面发展的成电青年

刘诗楠(下中)与公司成员

刘诗楠是这三个成电学子中唯一在读的大三本科生。大学前两年他在英才学院进行通识培养,第三年他选择到计算机学院学习自己喜欢的信息安全专业。

他是计算机学院网络安全组拔尖人才计划入选成员,成都无穹安创科技有限公司创始人及首席执行官。本科三年,他发表高水平会议论文3篇,SCI期刊论文1篇,获得实用新型专利2项,有3项发明专利在申。

他曾以“MAPRO:基于软件无线电及卷积神经网络的GNSS保护系统”、“天测:多频段无线信息检测与恢复系统”获得第十届全国大学生信息安全大赛最高奖“创业价值奖”及一等奖。2017年起,他先后担任了奇虎360总部无线电安全研究部实习研究员、微软亚洲研究院短期科研实习研究员、清华大学NISL实验室实习生、华为无线安全讲师。

此外,他还曾获得全国大学生英语竞赛二等奖、全国大学生英语口语竞赛三等奖、g-MEO海外交流领导力奖等。

曾科雄:世界舞台上的成电力量

刘诗楠(左)与曾科雄(右)

2013届毕业生曾科雄同样出自英才学院,目前在弗吉尼亚理工大学攻读博士学位。

读博至今,他在计算机领域国际顶级会议上共发表学术论文11篇,其中CCF A类和B类论文各4篇。同时还担任多个期刊会议审稿人,如IEEE JSAC、TMC、INFOCOM等。

曾科雄于2015到微软亚洲研究院系统与算法/移动与感知小组实习,并在2017年暑假前往Facebook总部实习,现已拿到Facebook入职offer,出任计算机科学家的岗位。

2015年,曾科雄回母校面向英才学院大一学生做了一个有关于GPS欺骗的讲座。刘诗楠对此很感兴趣,在讲座中频频提出有见解的问题,讲座结束后他与曾科雄也相谈甚欢,甚至当天晚上熬夜赶出英文简历交给学长,面试通过后他便一直跟着学长做科研。曾科雄对刘诗楠进行了严格的指导。大二开学前,刘诗楠便与学长以及一个微软研究院的研究员发表了文章,去加州参加会议并进行论文展示。“我非常感激科雄学长这样毫无保留地帮助我。”刘诗楠说。

杨亚玲:从成电人到美国终身教授

团队内的另一位成电毕业生是弗吉尼亚理工大学的杨亚玲教授。她1999年从成电毕业,随后在美国伊利诺伊大学香槟分校(UIUC)完成了博士学位,并在2015年获得终身教授的职位。目前她已在包括Mobicom、CCS等顶级会议发表了70余篇论文,谷歌引用量超过2600次,同时也是弗吉尼亚理工大学电子工程学院Fellow,曾获得过NSF教师早期职业奖、IEEE SECON最佳论文奖、杰出博士等。

曾科雄目前就在杨亚玲教授的实验室攻读博士,每周他们都会和大洋彼岸的刘诗楠一起进行一两个小时的研讨,商量当周的研究进度和计划。在她的指导下,这个“小分队”才取得了现在的研究成果。

再来了解一下他们的研究成果。

如何用你察觉不到的方式 通过GPS导偏你?

这个团队到底是怎么把GPS系统“黑”掉的呢?他们提出了一种高级GPS欺骗方法——隐蔽劫持。

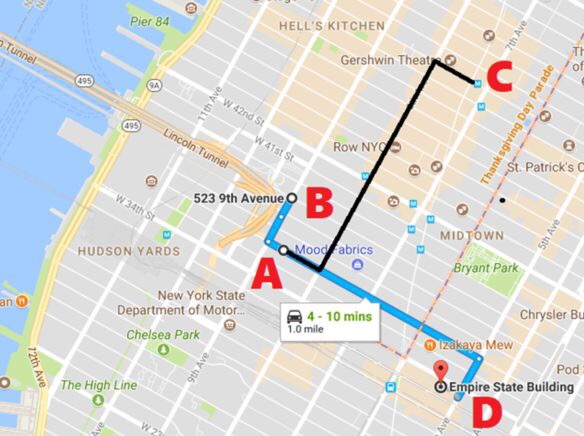

像这张图片里面看到的,若你飞出重洋,到达了位于纽约曼哈顿的A位置,你想去的地方在D点;但通过幽灵劫持,被GPS欺骗器篡改了位置,你和导航仪都自以为在B点呢。这时,当你根据导航地图前往D点的时候,会最终通过相同的道路和指示到达C,从而被导偏到攻击者事先设定的位置。

使用这种攻击方式,能让导航用户或者无人车在没有察觉的情况下,就被导偏至指定地点、或者在一个圈中团团转、甚至导至单行道上逆行。“平均下来,我们能为1条道路找到1547条可行的攻击路径,其中99.8%的路径都包含危险的道路或者地点。”团队成员王栋说道。

“同时,在征得无线电管理委员会同意的情况下,我们对自制的便携式GPS欺骗装置也进行了测量,其影响范围在40至50米,在一般的功率下平均45秒就能篡改设备位置。在保证不会影响其余车辆的情况下,我们进行了路测,两次攻击分别将车辆导偏2.1和2.5千米。而且在有人参与的情况下,我们在中美两国的模拟实验,也证实了陌生环境下,95%的使用者都会被攻击到。”团队曾科雄博士介绍道。

进一步的原理是什么?

这样的攻击是怎么实现的呢?据弗吉尼亚理工大学王刚教授说,关键点和难点都在于微调GPS的位置,使导航软件的指示和真实的道路能够匹配。

在我们平时使用导航的时候,软件给出的指令和道路是基本匹配的。而道路路网上,有非常多相似的道路,通过控制导航所示的位置和运动速度,让其提前或延后一点时间转弯,进而匹配指示与真实道路情况,一步一步地积累误差,使得受害者进入到预设地点。

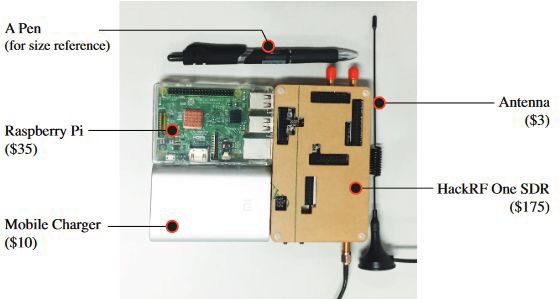

为什么可以“随心所欲”地篡改GPS呢?由于GPS在系统设计的过程中,并没有引入加密机制,其民用频段的关键算法和调制方式又是完全公开的。利用这一点,就可以采用软件定义无线电技术自主生成GPS信号。该研究团队的刘诗楠同学通过更改开源的黑客软硬件完成了下图这样一个设备,仅需要不到1500元的设备,就完成了相应功能。

那么如何进行防御呢?弗吉尼亚理工大学杨亚玲教授指出,当前还没有实际能够利用或者部署的有效防御手段。因此学术界更应该从位置检验、信号授权、传感器聚合等方式,利用现有硬件进行软件升级,加强大规模部署的可能性。

不管怎么说,全世界大规模的导航设备都面临了实实在在的威胁,确实也值得关注的。

报道链接:

Forbes:This GPS Spoofing Hack Can Really Mess With Your Google Maps Trips

编辑:林坤 / 审核:林坤 / 发布:陈伟